| 服務聯繫 |

四、適用範圍

(一)、本指引適用於製造或研發任何可建立連結醫療器材之製造廠,包含但不限於:

- 醫療器材產品其組成包含軟體(含韌體)或具有可程式邏輯裝置(Programmable Logic)者。

- 醫療器材軟體(包括行動應用程式)。

(二)、本指引不適用於醫療機構及醫療器材操作人員、維護人員、資訊系統管理及整合者等之網路安全措施。

備註:依衛生福利部 104 年 4 月 13 日發布之「醫用軟體分類分級參考指引」,醫療器材軟體可能存在之形式如下:

- 醫療器材的附件: 電子醫療器材本身內建的軟體,或為該器材的附屬物,包含安裝在電腦介面以驅動、控制醫療器材的軟體。

- 單獨的軟體(Stand-alone Software): 這類醫療器材軟體或應用程式並不是醫 療器材的一部分,通常會和器材分開上市,可以處理、分析醫療儀器產生的資料,協助診斷、治療用途。

- 行動應用程式(Mobile Applications): 這類軟體可安裝在行動電話、平板電腦或其他電子產品上,可能搭配醫療器材使用,此類應用程式若用於醫療目的,並依「醫用軟體分類分級參考指引」判定屬醫療器材列管,則應符合醫療器

材軟體之規定。

- 儲存軟體的紀錄媒體(Record Media): 醫療器材軟體可以儲存於光碟、記憶卡

(SD)、隨身碟等實體記錄媒體,或可經由網路伺服器線上下載,無論軟體以何種形式供應,只要符合醫療器材定義,皆需符合醫療器材相關規定。

- 前述軟體若依「醫用軟體分類分級參考指引」之判定參考原則,判定未列屬於醫療器材管理,則該軟體不屬於本指引適用範圍,例如醫院行政管理軟體、一般健康管理軟體、及用藥紀錄軟體等。

五、基本原則

(一)、 為確保醫療器材能維持其安全與有效性,醫療器材製造廠應有一套網路安全控制措施,以確保醫療器材的網路安全,並應定期評估網路安全風險,以及依據風險評估結果,採取適當安全管理機制。網路安全管理計畫應同時涵蓋上市前及上市後階段,從產品設計開始直到產品結束生命週期。

(二)、 醫療器材的網路安全維護係屬於各關係者,包含醫療器材製造廠、醫療器材使用者、醫療器材維護者、醫療機構、資訊系統管理者、資訊系統整合業者、健康醫療資訊開發業者以及資料軟體販售業者等各種關係人的共同責任。

(三)、 為防止未經授權的存取、修改、誤用或拒用導致病患傷害,或是避免機密數據被未經授權的儲存、存取或轉移至外部接受者, 醫療器材應維護其機密性 (Confidentiality)和完整性(Integrity),確保醫療器材軟體和資料數據的準確和完整,不會遭受不當修改而導致病患安全風險; 同時醫療器材亦應具備可取得性 (Availability),使其產品功能不會因網路安全問題而減損,與數據能在預期方式下被及時存取與使用。

(四)、 製造廠應將網路安全相關考量納入醫療器材設計輸入(Design Input)的一部分,並建立網路安全管理方法與措施,作為軟體確效及風險分析的一部分。這些分析須包含下列因素:

- 辨識資產(Asset)、威脅及脆弱性

- 評估威脅及脆弱性對醫療器材功能性及最終使用者(End User)、病患之影響性

- 評估威脅及脆弱性發生或被攻擊的可能性

- 定義風險層級及適當的風險降低措施

- 評估殘餘風險及風險可接受條件

(五)、 醫療器材產品應針對網路安全威脅設計具備識別、保護、偵測、應變、回復之相關網路安全核心功能架構。製造廠在面對網路安全威脅時,不論是上市前開發或上市後管理,皆應事先制定網路安全相關處理程序。

(六)、 醫療器材產品進行上市前審查時,製造廠應提交符合上述網路安全管理要求之佐證資料;當產品上市後發生嚴重藥物不良反應時,須依「嚴重藥物不良反應通報辦法」規定,向中央衛生主管機關或其委託機構通報危害情形及所採取的相關補救措施,以確認產品所遭受之危害風險,經適當處置後已降至可接受的程度。

六、網路安全風險管理原則

(一)、 醫療器材製造廠應於醫療器材生命週期間,持續建立、記錄及進行下列流程,包含識別與醫療器材網路安全相關的危害、預測與評估相關風險、執行風險控制、以及監控各項控制措施之成效;在進行上述流程時,應涵蓋風險分析、風險評估、風險控制、產品生產前後的資訊整合等程序。應分析之項目如下:

- 維持安全與主要效能

- 網路安全訊號(Cybersecurity Signals)識別

- 脆弱性特徵分析與評估

- 風險分析與威脅模型

- 威脅來源分析

- 產品威脅偵測能力整合

- 所有產品之影響評估

- 補償性控制評估

- 風險減輕措施與殘餘風險評估

(二)、 醫療器材製造廠應針對產品安全風險(Safety Risk)和網路安全風險(Cybersecurity Risk)皆制訂有風險分析與管理機制,當其中一種風險管理機制,基於對特定風險的分析結果,而決定將特定安全措施新增至產品設計時,必須同時將此安全措施導入另一種風險管理機制進行評估,惟有在兩種風險評估報告中,都能將殘餘風

險降低至可接受程度後,該安全措施才能被設計執行。

(三)、 醫療器材製造廠應於執行網路安全風險分析前,事先擬定一套「網路安全風險管理計畫」,於計畫中應針對下列內容進行明確定義:

- 風險分析與評估方法;

- 可接受殘餘風險的鑑別;

- 風險確效的方法;

- 產品上市後的網路安全監控機制;

- 網路安全訊息的收集方式;

- 已識別網路威脅和脆弱性的定期檢視;

- 已識別安全脆弱性的揭露政策;

- 安全有效性相關的軟體更新程序

(四)、 執行網路安全風險分析時,應先定義出醫療器材與網路安全有關的預期用途和功能特徵,同時亦必須識別出可能遭遇的威脅、脆弱性、需保護的資產以及可能的負面影響等;製造廠應依產品特性選擇適當的分析方法,例如威脅模型等,藉以識別出產品中可能導致傷害的脆弱性與威脅,進而提升醫療器材的安全性。

(五)、 製造廠應執行一套定義明確的流程,採用系統化方式執行風險評估,藉以判斷醫療器材的網路安全脆弱性風險是否可接受,製造廠應評估流程詳細定義與文件化,以佐證其網路安全風險評估之客觀性。風險評估流程應同時考慮網路安全脆弱性的異常行為嚴重度(Exploitability),以及造成的病患傷害嚴重度(Severity)。製造廠進行分析時,亦應將補償性控制與風險減輕措施納入考量。

(六)、 製造廠評估網路安全脆弱性可能造成的異常行為嚴重度時,應考慮採用客觀性的網路安全脆弱性評估工具,或使用類似的脆弱性評分系統來判斷應變的需求與緊急程度,例如通用脆弱性評分系統(Common Vulnerability Scoring System, CVSS)、通用脆弱性披露資料庫(Common Vulnerabilities and Exposures, CVE)等。在評估的過程中,應納入不同考量因素,並給予不同等級之數值評分,如下列參考範例:

- 攻擊向量(實體、本地、鄰近、遠端網路)

- 攻擊複雜度(高、低)

- 權限需求(無、低、高)

- 使用者互動(不需要、需要)

- 範圍(有變化、無變化)

- 機密性影響(高、低、無)

- 完整性影響(無、低、高)

- 可用性影響(高、低、無)

- 異常行為代碼成熟度(高、功能性、概念驗證、未經驗證)

- 修正級別(無可用修補、權宜措施、臨時性修補、製造廠官方修補、未定義)

- 通報可信度(已證實、合理、未知、未定義)

(七)、 如網路安全脆弱性可能遭人利用,製造廠應設置病患傷害嚴重度的評估流程,執行此類分析有諸多可行方式,例如可參考ISO 14971 所提之質性傷害嚴重度分級:

常見用詞 可能的描述

可忽略: 不方便或暫時性的不適

輕微: 暫時性損傷,不需專業醫療介入

嚴重: 造成需要專業醫療介入的損傷

危險: 造成永久性或具生命威脅性的損傷致命: 造成患者死亡

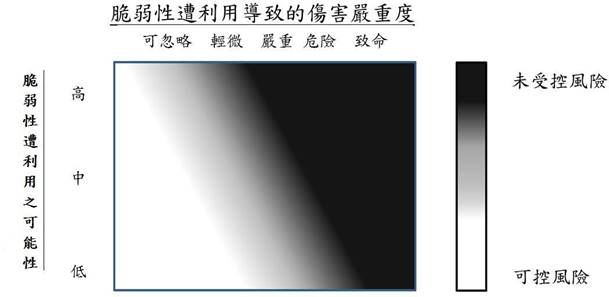

(八)、 執行網路脆弱性風險評估的主要目的在於檢視病患傷害風險是否受到控制(可接受程度)或未受控制(不可接受程度)。建議可使用「脆弱性遭利用之可能性」與「傷

害嚴重度」組合的矩陣,藉以描繪出「脆弱性遭利用之可能性」與「傷害嚴重度」之間的關係,可用於評估網路安全脆弱性導致的傷害風險程度,並作為「可控風險」或

「未受控風險」之評估工具,如下列參考範例: